Non c’è pace per Canon. Sono qualche giorno fa abbiamo parlato della perdita delle immagini dei clienti salvate sul suo cloud, e adesso dobbiamo invece riportare un problema ben più grande, con un attacco hacker a Canon che ha come risultato la perdita di ben 10 Terabyte di dati sottratti a Canon stessa.

La ditta nipponica è stata colpita da un devastante attacco ramsonware a sopo riscatto. Oltre a mettere offline una lunga lista di siti Web Canon, l’attacco ha portato, come accennato al furto di 10 terabyte di dati dai server Canon.

BleepingComputer riferisce che il gruppo ransomware chiamato Maze ha rivendicato la responsabilità di aver attaccato con successo Canon e di aver avuto un impatto su una vasta gamma di servizi dell’azienda, tra cui la posta elettronica, il software di collaborazione interno, i siti web USA e le applicazioni interne.

Secondo quanto riferito, questa mattina Canon ha inviato un avviso a tutta l’azienda per informare i dipendenti di “problemi di sistema ad ampia diffusione che riguardano più applicazioni[…] I team, le e-mail e altri sistemi potrebbero non essere disponibili in questo momento“.

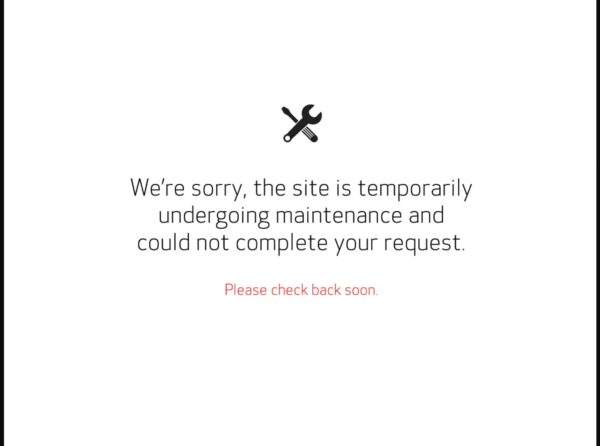

Al momento in cui scriviamo, i siti web relativi a Canon che non sono disponibili includono canonusa.com, usa.canon.com, canonhelp.com, imageland.net, consumer.usa.canon.com, cusa.canon.com, e altro ancora (vedi la lista a fine articolo). Visitandoli viene visualizzato un messaggio di errore interno del server:

BleepingComputer, che cita come fonti sia un insider Canon che un rappresentante di Maze, ha pubblicato una schermata parziale della nota di riscatto che Canon è stata presentata (la potete vedere qui).

Maze ha comunicato di essere riuscito a rubare 10 terabyte di dati, database privati, ecc. Altri dettagli dell’attacco, tra cui la natura dei dati rubati e l’ammontare del riscatto, non sono noti.

In passato, secondo quanto riferito, il software per il riscatto ha colpito altre grandi marche, tra cui LG, Xerox, Conduent, MaxLinear, Cognizant, Chubb, VT San Antonio Aerospace, la città di Pensacola, la Florida e tanti altri. Secondo quanto riferito, ha preso di mira anche ospedali e laboratori in prima linea nella lotta contro la pandemia COVID-19.

Dopo essersi diffuso attraverso una rete e aver ottenuto l’accesso come amministratore, il ransomware ruba i file dai server e li invia ai server dell’aggressore. Il ransomware codifica quindi i dati attraverso la rete e blocca di fatto l’azienda. A questo punto l’azienda colpita non ha più accesso ai dati, almeno finquando non paga il riscatto. Se ciò non avviene, tutti i dati rubati non vengono cancellati ma vengono resi pubblici tramite il sito Web di Maze.

Canon non è nuova a questi problemi: solo qualche settimana fa il noto marchio di fitness Garmin è stato colpito da un attacco ransomware, con il risultato che le operazioni della società sono state in gran parte interrotte per oltre una settimana. Alla fine, Garmin ha pagato un riscatto multimilionario agli aggressori (che, secondo quanto riferito, non è Maze) per decifrare tutti i suoi file e rimettere in moto gli affari.

In questo momento sono offline i seguenti siti a fronte dell’attacco Hacker a Canon:

- www.canonusa.com

- www.canonbroadcast.com

- b2cweb.usa.usa.canon.com

- canondv.com

- canobeam.com

- canoneos.com

- bjc8200.com

- canonhdec.com

- bjc8500.com

- usa.canon.com

- imagerunner.com

- multispot.com

- canoncamerashop.com

- canoncctv.com

- canonhelp.com

- bjc-8500.com

- canonbroadcast.com

- imageland.net

- consumer.usa.canon.com

- bjc-8200.com

- bjc3000.com

- downloadlibrary.usa.usa.canon.com

- www.cusa.canon.com

- www.canondv.com

Caratteristiche di Maze ransomware e come ha realizzato l’attacco Hacker a Canon

Il ransomware Maze è stato sviluppato come variante del ransomware ChaCha ed è stato inizialmente scoperto dal direttore di Threat Intelligence di Malwarebytes, Jérôme Segura, nel maggio del 2019. Dal dicembre del 2019, la banda è stata molto attiva, facendo molte vittime di alto profilo in quasi tutti i settori verticali: finanza, tecnologia, telecomunicazioni, sanità, governo, edilizia, ospitalità, media e comunicazioni, servizi pubblici ed energia, scienze farmaceutiche e della vita, istruzione, assicurazioni, commercio all’ingrosso e legale.

Le principali forme di distribuzione per Maze sono:

- campagne di malspam che utilizzano allegati armati, per lo più file Word ed Excel

- Attacchi di forza bruta RDP

Inizialmente Maze è stato distribuito attraverso siti web utilizzando un kit di exploit come il Fallout EK e Spelevo EK, che è stato visto utilizzando le vulnerabilità di Flash Player. Il ransomware Maze ha anche utilizzato exploit contro le VPN a impulsi, così come la Vulnerabilità di esecuzione remota del codice del motore VBScript di Windows VBScript per entrare in una rete.

Indipendentemente dal metodo utilizzato per entrare nella rete, il passo successivo per gli operatori di Maze è quello di ottenere privilegi elevati, condurre movimenti laterali e iniziare a implementare la crittografia dei file su tutte le unità. Tuttavia, prima di crittografare i dati, questi operatori sono noti per estrarre i file in cui si imbattono. Questi file saranno poi utilizzati come mezzo per ottenere una leva supplementare, minacciando l’esposizione del pubblico.

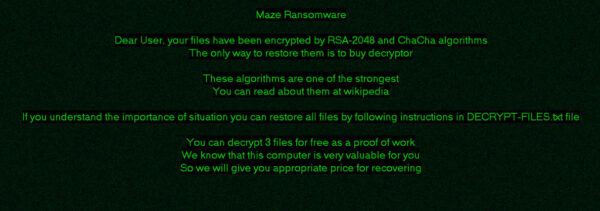

MAZE utilizza due algoritmi per crittografare i file, ChaCha20 e RSA. Dopo la crittografia il programma aggiunge una stringa di 4-7 caratteri casuali alla fine di ogni file. Quando il malware ha terminato di crittografare tutti i file mirati, cambia lo sfondo del desktop a questa immagine:

Inoltre, viene riprodotto un messaggio vocale all’utente del sistema interessato, avvisandolo della cifratura.

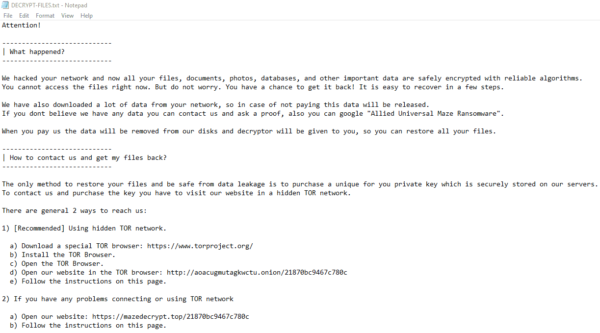

Maze crea un file chiamato DECRYPT-FILES.txt in ogni cartella che contiene file criptati. Salta alcune cartelle tra le quali ci sono:

- %windir%

- %programdata%

- Program Files

- %appdata%\local

Salta anche tutti i file dei seguenti tipi:

- – dll

- – exe

- – lnk

- – sys

Questa nota di riscatto chiamata DECRYPT-FILES.txt contiene le istruzioni per la vittima:

Ramsonware Maze – basta usare un backup per ripristinare i dati?

No…non è sufficiente. Sì, il ripristino dei dati da un backup sicuro può farti tornare in funzione (se il backup non è stato compromesso, ovviamente), ma non annulla il fatto che i criminali ora hanno una copia dei dati della tua azienda.

Come sostiene un sito web gestito dai criminali dietro gli attacchi al Maze, se il riscatto non viene pagato, loro faranno:

- Comunicare al pubblico i dettagli della vostra violazione della sicurezza e informare i media

- Vendere informazioni rubate con valore commerciale sul mercato nero

- Informate le borse su cui la vostra azienda potrebbe essere quotata circa l’hackeraggio e la perdita di informazioni sensibili

- Utilizzate le informazioni rubate per attaccare clienti e partner e informateli che la vostra azienda è stata violata.

in pratica essere colpiti da Maze è molto peggio che perdere solo i dati. Sembra che la gang del Maze ransomware non sia solo in grado di scrivere malware sofisticato. Hanno anche trovato un modo molto efficace per aumentare la pressione sui suoi “clienti” aziendali affinché paghino. Il team Maze si è probabilmente reso conto che molte organizzazioni hanno ora regimi di backup più rigorosi e si sono resi conto di dover alzare la posta in gioco se volevano massimizzare i loro potenziali guadagni criminali.